VPN Zugang von Ubuntu und Android auf Unifi USG Netzwerk

Um dieses Thema zu beleuchten, müssen wir erst einmal die serverseitige Konfiguration erstellen.

Dazu müssen einige Schritte angepasst und konfiguriert werden. Weiterhin bedarf es einiger Portweiterleitungen am Router, damit der VPN Server überhaupt erreicht werden kann. Ist auf Netzwerkseite alles eingestellt, werden die Clients konfiguriert. In diesem Fall ein Ubuntu 18.04 und ein Standard Android Telefon.

Teil 1 – Konfiguration des USG

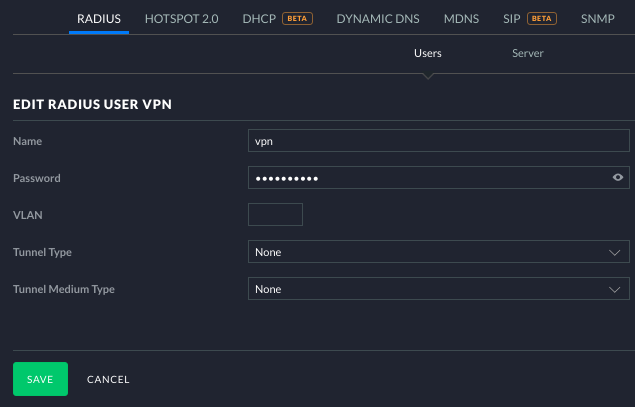

In der Konfigurationsoberfläche sollte man als erstes einen vpn Nutzer anlegen, mit dem man später die Verbindung aufbauen will. Das Kennwort sollte aus Sicherheitsgründen schon etwas länger sein.

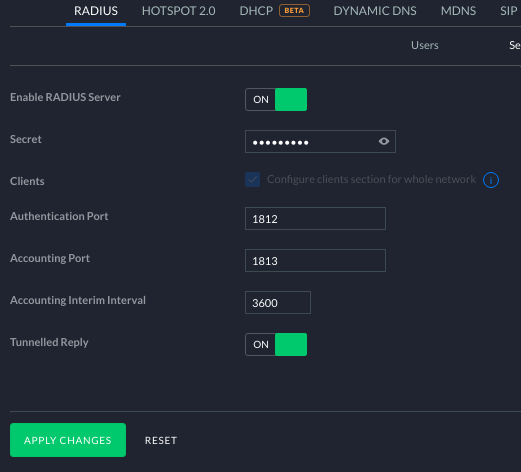

Danach kann der Radius Server aktiviert werden. Dazu muss noch ein Secret erdacht werden, welches erst einmal keine Rolle spielt. Alle anderern Einstellungen bleiben auf Standard.

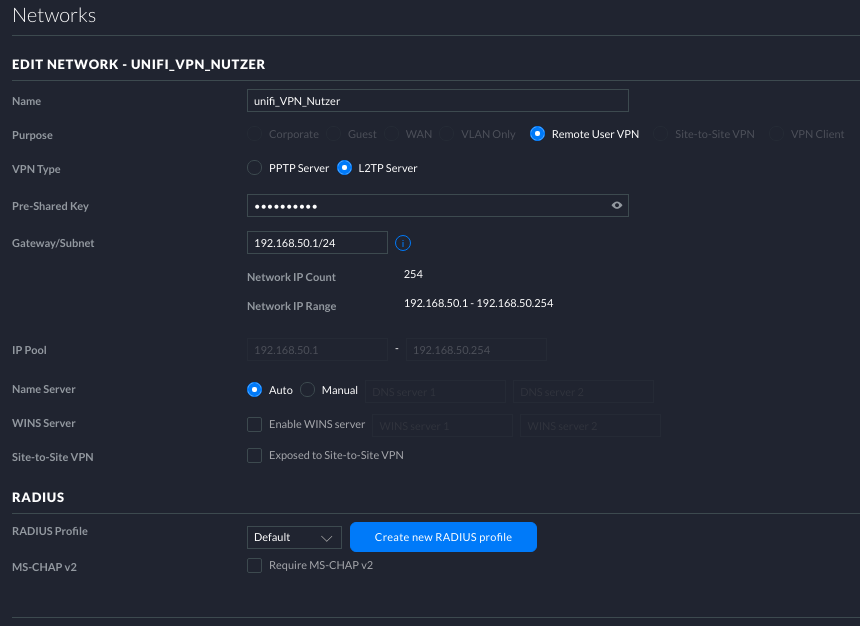

Damit die Clients auch IP-Adressen bekommen, muss noch ein extra Subnetz erstellt werden.

Unter Settings -> Networks wird ein neues Netzwerksegment für die VPN Clients erstellt.

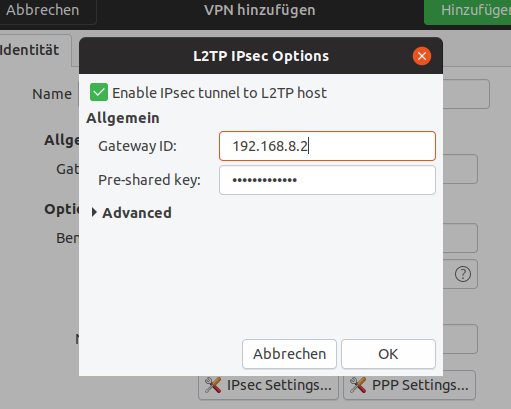

VPN Typ: L2TP. Den Pre Shared Key müsst ihr nachher im Client eintragen.

Die IP Range muss ein anderes privates Segment sein als das der Produktiven Clients.

Als Radius Profil bitte Default auswählen.

Damit ist die USG konfiguriert.

Sollte sich die USG nicht direkt am Internet befinden, müssen zwingend noch die Ports 500 (UDP),1701 (UDP),4500 (UDP) am Router auf das USG weitergeleitet werden. Portforwarding ist da euer Stichwort.

Teil 2 – Android konfigurieren

Unter Einstellungen -> Verbindungen > weitere Verbindungseinstellungen ->VPN -> … -> VPN-Profil hinzufügen

Name: Testverbindung

Typ: L2TP/IPSec PSK

Server Adresse: dyndns oder IP

L2TP-Schlüssel : –

IPSec Identifier : –

IPSec Pre-shared Key: (siehe USG Konfig oben)

Benutzername: vpn

kennwort : euer Kennwort

->Speichern

Teil 3 – Unter Ubuntu ist die Sache auch machbar.

Im Terminal muss noch der L2TP Stack für den Network Manager installiert werden.

sudo apt-get install network-manager-l2tp-gnome

Danach gnome einzeln oder den Rechner neustarten.

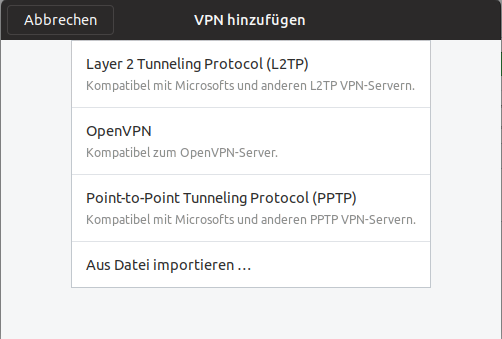

Nun findet sich unter VPN auch ein L2TP Eintrag.

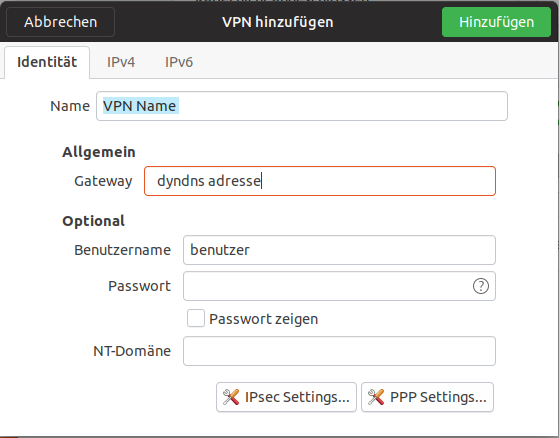

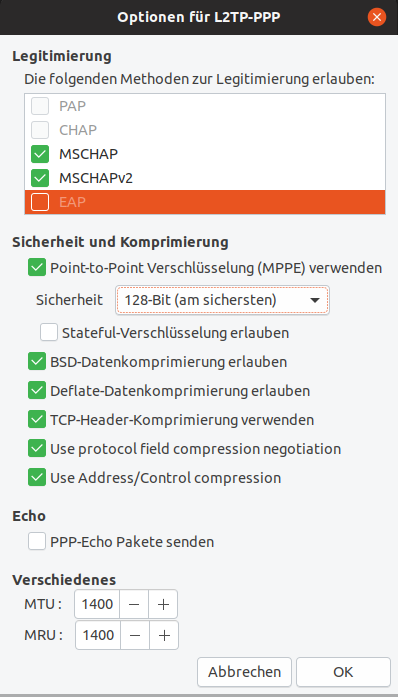

Diese Punkte sind aus der Konfiguration des USG zu übernehmen.

Hier sind die Punkte wie im Bild zu sehen einzustellen.

Steht die Verbindung, wird es auch über das VPN Icon in der Taskleiste angezeigt.

Bei dieser Verbindung werden nun jegliche Daten über den VPN Tunnel übertragen.

Teil 4 – Diagnose

Im eigenen Terminalfenster

tail -f /var/log/syslog

Sollte es noch Probleme mit alter crypto geben, hilft auch noch ein

sudo apt-get install libreswan

Wenn Fehler wie

VPN connection: failed to connect: ‘couldn’t look up L2TP VPN gateway IP address ‘

kommen, wird das Gateway nicht gefunden. Hier ist die innere IP des USG, also die nach dem NAT, einzutragen.