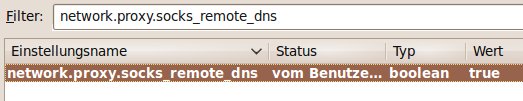

Wie man einen SSH Tunnel mit dynamischen Routing aufbaut, ist dem einen oder anderen schon klar. Wie der Browser dann über einen Proxy durch den Tunnel kommuniziert, sollte auch klar sein. Leider darf man sich hier nicht zu sicher sein, dass der hiesige Administrator nichts davon mitbekommt. Verräterisch ist nämlich noch die DNS Abfrage, die standardmäßig nicht durch den Tunnel geht, sondern erst einmal die normalen Netzwerkeinstellungen anfragt. Der Firefox lässt sich aber dennoch dazu überreden, die Namensauflösung über den Proxy durch den Tunnel zu schieben, indem man über about:config

unter network.proxy.socks_remote_dns den Wert auf true ändert. Nun wird es bei validiertem ssh key wirklich schwer, unberechtigt an die Nutzdaten zu gelangen.